ゼロトラスト(Zero Trust)について知りたい人のために、おすすめの本を紹介します。

ゼロトラストとは、ネットワークセキュリティのアプローチで、「信頼しない、常に検証する」を基本原則とします。従来のセキュリティモデルが内部は安全と見なすのに対し、ゼロトラストは内部外部問わず全てのアクセスを疑い、厳格なアイデンティティ確認とアクセス制御を行います。これにより、データ漏洩のリスクを減少させ、クラウド時代の複雑な脅威から企業を守ります。

まずはじめに、ゼロトラストがわかる本のおすすめ5選を紹介します。

もっと探したい人のために、注目の新刊、ロングセラー本など(目次を参照)を紹介します。

あなたは、次のどれに当てはまりますか?

- ITセキュリティ専門家: 企業や組織のセキュリティを強化するためにゼロトラストモデルを理解し、実装したい

- ネットワークエンジニア: ネットワークセキュリティの新しいアプローチとしてゼロトラストを学びたい

- システム管理者: 内部ネットワークとシステムのセキュリティを最新の手法で保護したい

- CIO(最高情報責任者)およびCTO(最高技術責任者): 組織のセキュリティ戦略を立案し、ゼロトラストを導入したい

- ITコンサルタント: クライアントにゼロトラストセキュリティのアドバイスとソリューションを提供したい

- サイバーセキュリティの研究者: 最先端のセキュリティモデルとしてゼロトラストの原理を研究したい

- ITコンプライアンス担当者: セキュリティ規制および法令遵守のためにゼロトラストを活用したい

- サイバーセキュリティの学生: 最新のセキュリティ技術としてゼロトラストを学び、キャリアに活かしたい

- ビジネスリーダー: 企業のセキュリティリスクを理解し、適切な対策を講じたい

- クラウドセキュリティエンジニア: クラウドベースのサービスにゼロトラストを適用し、セキュリティを強化したい

あなたの興味関心にあった本をみつけて、ぜひ読んでみてください!

紙書籍 まとめ買いキャンペーン

・2〜4冊…2%還元

・5〜9冊…5%還元

・10冊以上…10%還元

詳しく見る 2月12日まで

おすすめ5選)ゼロトラストの本

ゼロトラストがわかる本のおすすめ5選を紹介します。

ゼロトラストネットワーク[実践]入門

書籍情報

何を参考にする? 次世代のセキュリティ戦略

ゼロトラストは、これまでの情報セキュリティにおける外部と内部の境界を防御するという概念ではなく、「接続されるモノには完全に信頼できるものはない」ということを前提としており、何かのツールやサービスを導入して実現するものではありません。

リモートワークのように外部から企業内ネットワークに接続するような状況が多くなった昨今、さらに注目を集めています。本書は、セキュリティエンジニアのみならず、CTO、システム部門長、アーキテクト、インフラエンジニアといったシステム環境全体の構想検討や、実際に製品を選定/導入/展開を担当するすべての方々を対象に、企業におけるシステム環境全体のセキュリティアーキテクチャと、ゼロトラストの導入/展開に重点を置いて解説しています。

amazon.co.jp書籍情報より引用

評判・口コミ

ゼロトラストネットワーク 第2版 境界防御の限界を超えるためのセキュアなシステム設計

書籍情報

ファイアウォールやVPNに代表される従来型のセキュリティ(境界防御モデル)が不十分となった現状を踏まえたセキュリティモデル、「ゼロトラストネットワーク」。すべての通信を信頼せず常に検証するという前提に立ち、社内外を問わず、ユーザーやデバイスのアクセスを細かく制御し、最小権限で接続を許可することで、情報漏洩や不正侵入を防ぐアプローチです。

本書は、ゼロトラストネットワークの包括的な解説書です。基本概念の説明に始まり、デバイス、ユーザー、アプリケーション、トラフィックの信頼を実際にどのように確立していくかについて、詳しく紐解いていきます。

ゼロトラストの考え方は、もはや一部の理論やスローガンではなく、日本社会全体で実装段階に入っています。一方、アプリケーション開発の現場でも、開発段階からのセキュリティ実装やSBOM(Software Bill of Materials)によるソフトウェア構成の透明化などが求められ、「何を信頼するか」を見直す必要性が高まっています。

第2版では、昨今の技術動向や脅威環境の変化を踏まえ、各種「トラストスコア」の管理方法、開発から運用に至る一貫したゼロトラストの実践、標準・ガイドラインの紹介や将来展望への視点など、内容が大きくアップデートされています。

amazon.co.jp書籍情報より引用

ITセキュリティ・ゼロトラスト概論 本質を理解し現代的なITインフラを理解するために

書籍情報

ゼロトラストがわかる使える!

現代の組織は急速な変化に直面しており、リモートワーク普及、DX推進、AI活用が進む一方で、情報漏洩やセキュリティ事故も多発しています。このような背景から「ゼロトラスト」が注目されていますが、多くの企業が具体的な対応に迷い、不適切な導入により効果を得られていない現状があります。

本書は、読者が自社のITインフラを主体的に設計できるようになることを目指し、ゼロトラストの概念と具体的な実装の両方を解説します。筆者の幅広い経験に基づき、形式的なHow toではなく、「何をやるべきか(What)」と「なぜそれを行うのか(Why)」を明確にすることで、各企業が自社の課題解決にゼロトラストを活かせるようになることを目的としています。

amazon.co.jp書籍情報より引用

すべてわかるゼロトラスト大全 さらばVPN・安全テレワークの切り札

書籍情報

リモートワークを見直そう

amazon.co.jp書籍情報より引用

「全てを疑う」セキュリティー対策が必要なわけ

「何も信頼しない」ことを前提としたセキュリティー対策「ゼロトラストネットワーク」に取り組む企業が、世界中で増えています。

国内外の有力企業が相次ぎ標的型攻撃などの被害に遭う中、ファイアウオールなど従来型の「境界型セキュリティー」ではもはや、企業のデータやアプリケーションを守り切れないことが明白になったためです。

ゼロトラストネットワークにおいては、従来のように社内ネットワークを「安全」と見なすのではなく、業務アプリケーションやデータに対するアクセスがあるたびに、ユーザーの属性や端末の情報、アクセス元のネットワークなどを厳しくチェックし、利用の可否を判定します。

社内ネットワークを信頼しないのですから、業務アプリケーションを使うためにわざわざVPN(仮想私設網)で社内ネットワークに入る必要もなくなります。

ゼロトラストはセキュリティーを強化すると同時に、ユーザーの利便性を向上する考え方でもあるのです。

本書「すべてわかるゼロトラスト大全」は、これからのセキュリティー対策の基本となるゼロトラストを基礎から解説すると共に、ゼロトラストを支える「アイデンティティー&アクセス管理(IAM)」や「アイデンティティー認識型プロキシー(IAP)」、「セキュアWebゲートウエイ(SWG)」などの技術の仕組み、日本における先進的なユーザー事例などを紹介します。

評判・口コミ

ランサムウエアに負けない、ゼロトラスト大全

書籍情報

日本の企業や組織を狙ったサイバー攻撃は止まることがなく、ランサムウエアなどの被害に遭う事例は増える一方です。

サイバー攻撃の被害に遭った企業や組織に共通するのが、ファイアウオールなど従来型の「境界型セキュリティー」に依存していた点です。もはやセキュリティー機器によって守られた境界内であっても、「安全」ではありません。

そこで注目されているのが、「何も信頼しない」ことを前提としたセキュリティー対策「ゼロトラスト」です。ゼロトラストとはどのような技術なのか。

amazon.co.jp書籍情報より引用

どうすればゼロトラストを実践できるのか。

豊富な事例に基づき、解説します。

評判・口コミ

注目の新刊)ゼロトラストの本

ゼロトラストがわかる本の注目の新刊を、1冊、紹介します。

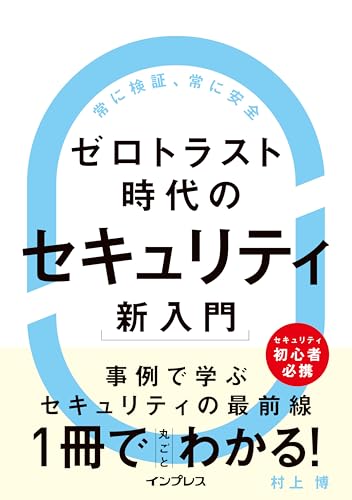

ゼロトラスト時代のセキュリティ新入門

書籍情報

ゼロトラスト時代の情報セキュリティ、どうすればいい?

amazon.co.jp書籍情報より引用

本書は、セキュリティの「当たり前」が変わりつつある時代に知っておきたい知識を網羅できる一冊です。

「なんとなく知っているけど、よくわからない」というゼロトラストの概念を、学生・初学者でも理解できるように、基礎からていねいに解説。豊富な図解と具体的な事例で、スムーズに読み進められます。

本書で学べること

・ゼロトラストを理解するための、従来のセキュリティ知識

・ゼロトラストの具体的な導入手法や考え方

・認証、シングルサインオン、なりすましなど、セキュリティ技術の基礎

・著者取材に基づいた、実際の導入事例

本書を読んでセキュリティ、ゼロトラストに対する「なんとなく」の不安を、「確かな知識」に変えましょう!

ロングセラー)ゼロトラストの本

ゼロトラストがわかる本のロングセラーを、3冊、紹介します。

ゼロトラストセキュリティ実践ガイド

書籍情報

実践で学ぶ「ゼロトラスト」へのアプローチ

近年、急激に進む働き方の変化に伴いセキュリティの在り方にも変化が求められています。

セキュリティ強化が叫ばれる中、注目を集めているのが「ゼロトラスト」と呼ばれる「何も信頼しない(=すべてを疑う)」ことを前提にシステムを設計していく考え方です。

しかし、ゼロトラストを実現するためには、多くの新しい技術を組み合わせるための高度な知識とスキルが必要となります。本書は、ゼロトラストが組織にどのようなメリットをもたらすのか、どのような技術を使って実現すればよいのかを丁寧に解説します。

著者の実務経験に基づいた技術要素解説とハンズオンを通して、実践的なゼロトラスト移行を学び、組織を守るための新たな一歩を踏み出しましょう。ゼロトラスト導入を検討する組織にとって、有用な情報が詰まった一冊です。

amazon.co.jp書籍情報より引用

出版社ポスト

ゼロトラスト Googleが選んだ最強のセキュリティー

書籍情報

あの米グーグルが、自社のシステムに全面採用した最強のセキュリティー「ゼロトラスト(Zero Trust)」。

なぜ注目されるのか、先進企業が続々と採用に踏み切っている理由はどこにあるのかーー。

初心者にも分かりやすいネットワーク技術解説で定評ある日経NETWORKの編集長が一般のビジネスマンを意識してできるだけ平易な言葉で解説しました。コロナ禍で急速に進んだリモートワークの利用。

それに対応するためのシステム/セキュリティー投資負荷に多くの企業が苦しんでいます。

また、「ランサムウエア」など凶悪化、巧妙化する一方のサイバー攻撃への対応に悩む企業も多いはずです。

「ゼロトラスト」はもともとこうしたセキュリティーの課題を解決するために考案された技術で、対応の切り札になり得ます。本書では「何も信頼しない」ですべてを守る次世代セキュリティー「ゼロトラスト」の基本的な考え方や登場の背景を解説した上で、「ゼロトラスト」を構築するために必要な技術やクラウドサービス、最近のサイバー攻撃の手口なども紹介します。

amazon.co.jp書籍情報より引用

多岐に渡る視点で詳細に解説し、「ゼロトラスト」を理解できる1冊です。

評判・口コミ

ゼロトラストアーキテクチャ入門

書籍情報

ゼロトラストとは、「信頼しない」前提で考えるセキュリティアプローチです。

従来のセキュリティでは、ネットワークの内側(社内など)は「信頼できる」、外側を「信頼できない」と捉え、その境界にセキュリティ機器などを設置する「境界型」と呼ばれるものでした。

しかし、近年、これまでの常識が通用しないサイバー攻撃が激化しており、それに対する手法としてゼロトラストが注目を集めています。

本書では、ゼロトラストの歴史や概要、実装方法などについて解説しています。

amazon.co.jp書籍情報より引用

これからゼロトラストの導入を検討している人におすすめです。

評判・口コミ、出版社ポスト

ゼロトラストによくある質問と回答

ゼロトラストについて、よくある質問と回答を6つ紹介します。

ゼロトラストとは何ですか?

回答: ゼロトラストは、セキュリティモデルの一つで、組織内外を問わず、すべてのネットワークトラフィックを信頼しないという考え方に基づいています。

従来の「信頼できる内部ネットワーク」と「信頼できない外部ネットワーク」という区分けをなくし、すべてのアクセス要求に対して厳格な身元確認とセキュリティ検証を行います。

ゼロトラストの主な目的は何ですか?

回答: ゼロトラストの主な目的は、セキュリティ侵害を防ぎ、データ漏洩のリスクを最小限に抑えることです。

内部ネットワーク内部でも不正アクセスや脅威を前提とし、セキュリティ対策を随所に実施することで、より堅牢なセキュリティ環境を構築します。

ゼロトラストを実装するにはどうすればいいですか?

回答: ゼロトラストを実装するには、まず組織内のリソースとデータへのアクセスを厳密に管理し、ユーザーの身元とデバイスのセキュリティステータスを常に検証する必要があります。

また、ネットワークセグメンテーション、多要素認証、最小限のアクセス権限の原則などのセキュリティ対策を組み合わせて実施します。

ゼロトラストモデルの利点は何ですか?

回答: ゼロトラストモデルの利点は、内部からの脅威にも対応できるセキュリティ強化と、セキュリティ侵害の際の被害範囲を限定できることです。

また、リモートワークやモバイルデバイスの利用が増える現代において、柔軟かつ効果的なセキュリティ対策を提供します。

ゼロトラストの導入に際しての課題は何ですか?

回答: ゼロトラストの導入には、既存のセキュリティ体制の見直しや更新が必要であり、組織全体での理解と協力が求められます。

また、適切な技術とツールの選定、継続的な監視とメンテナンスが必要となり、初期投資や運用コストが増加する可能性もあります。

ゼロトラストをはじめに提唱したのは誰ですか?

回答: ゼロトラスト(Zero Trust)モデルは、ジョン・キンダーヴァグ(John Kindervag)によって提唱されました。

彼は当時フォレスター・リサーチ(Forrester Research)のアナリストであり、2010年にこの概念を初めて紹介しました。

ゼロトラストモデルは、従来の信頼ベースのセキュリティアプローチに代わる新しいパラダイムとして、セキュリティ業界に大きな影響を与えました。

ゼロトラストのスキルが活かせる職種とは?

ゼロトラストセキュリティモデルは、組織内外を問わず、あらゆるユーザー、デバイス、アプリケーションへのアクセスを検証することを前提としています。

「信頼するな、常に検証せよ」という原則に基づき、セキュリティを強化します。

ゼロトラストに関する知識や経験を習得することで担当可能な仕事は、ITセキュリティの分野で特に多岐にわたります。以下に例を挙げます:

- セキュリティアナリスト:

- 組織のセキュリティポリシーとプロセスの設計、評価、強化に携わります。ゼロトラスト原則に基づいて、リスクアセスメントを実施し、セキュリティ対策を推奨します。

- ネットワークセキュリティエンジニア:

- ゼロトラストアーキテクチャの実装に必要なネットワークセキュリティソリューションの設計、構築、運用を行います。セグメンテーション、エンドポイントセキュリティ、アクセス制御などの技術を駆使して、ゼロトラストネットワークを実現します。

- アプリケーションセキュリティエンジニア:

- アプリケーションレベルでのゼロトラストセキュリティ対策を設計、実装します。セキュアなコーディングプラクティスの促進、脆弱性評価、ソフトウェア開発ライフサイクル(SDLC)内でのセキュリティ統合に責任を持ちます。

- クラウドセキュリティスペシャリスト:

- クラウド環境におけるゼロトラストセキュリティ戦略の策定と実行に携わります。クラウドサービスプロバイダーが提供するツールと統合し、アイデンティティベースのアクセス管理やデータ保護の強化を図ります。

- アイデンティティおよびアクセス管理(IAM)エンジニア:

- ユーザー認証、権限付与、アクセスポリシーの管理など、アイデンティティとアクセスの管理に関するソリューションを開発、実装します。ゼロトラストモデルにおいて、IAMは中核的な役割を果たします。

- セキュリティコンサルタント:

- 企業がゼロトラストセキュリティモデルを理解し、適切に導入できるように支援します。リスク評価、戦略策定、実装ガイドラインの提供など、コンサルティングサービスを通じて、クライアントのセキュリティポスチャを強化します。

- セキュリティポリシーおよびコンプライアンスマネージャー:

- ゼロトラスト原則に基づいたセキュリティポリシーの策定と、それに伴うコンプライアンス要件の管理を担当します。規制遵守、ポリシーの監査、教育プログラムの実施を通じて、組織全体のセキュリティ意識を向上させます。

ゼロトラストに関する知識や経験は、組織が直面するサイバーセキュリティ上の脅威に対処する上で非常に価値があり、ITセキュリティ分野における多くのキャリアチャンスを提供します。

まとめ

ゼロトラストについて知りたい人のために、おすすめの本を紹介しました。

まずはじめに、ゼロトラストがわかる本のおすすめ5選を紹介しました。

もっと探したい人のために、注目の新刊、ロングセラー本など(目次を参照)を紹介しました。

あなたの興味関心にあった本をみつけて、ぜひ読んでみてください!

本ブログサイトでは以下の記事も紹介しています。